Comment élaborer une stratégie axée sur la sécurité pour le nuage

De nombreuses organisations allouent leurs ressources de sécurité déjà limitées à des secteurs qui n’offrent pas nécessairement de résultats de sécurité améliorés pour le nuage. La réussite de la sécurité en nuage repose sur une combinaison de contrôles de sécurité différente de celle que l’on retrouve sur place. La bonne nouvelle, c’est que ce que les entreprises doivent faire pour rester en sécurité dans le nuage tient en une phrase simple : « revenir à l’essentiel ». La nouvelle recette du succès découle des principes fondamentaux de la sécurité, comme l’inventaire des actifs, la gestion de la configuration et la journalisation dans l’ensemble des services.

Bell et IDC se sont associées pour sonder plus de 300 moyennes et grandes entreprises au Canada. Les résultats de leur sondage permettent de comparer les différentes approches en matière de prévention des violations. Les leçons retenues constituent un excellent point de départ pour élaborer une stratégie en nuage axée sur la sécurité qui protégera vos données et vos charges de travail.

L’état de la sécurité du nuage au Canada

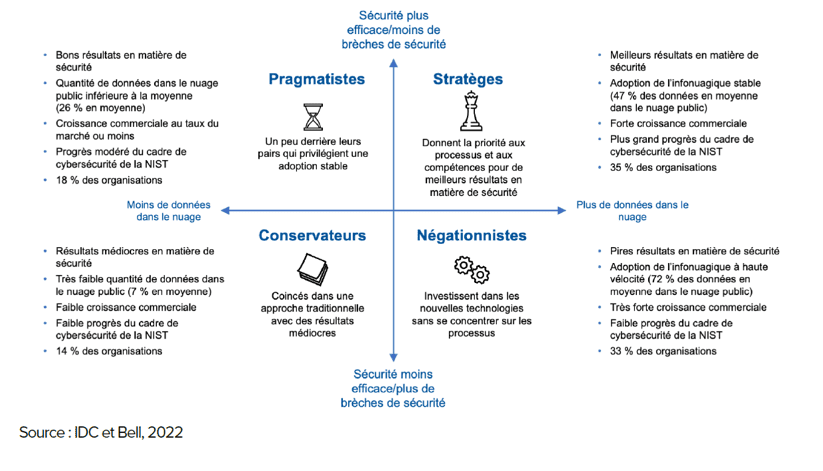

D’après les résultats du sondage, Bell et IDC ont identifié quatre types d’organisations que nous appellerons négationnistes, conservateurs, pragmatistes et stratèges. La différence entre ces groupes? Leur degré d’adoption du nuage et le niveau d’efficacité de leur cybersécurité.

La matrice de l’efficacité de la sécurité infonuagique

- Les négationnistes ont la sécurité la moins efficace et sont parmi les adeptes les plus agressifs du nuage. En les observant, il est facile de repérer les principaux pièges à éviter. Bien qu’ils investissent dans des solutions de sécurité en nuage, leur exécution des éléments fondamentaux de la sécurité en nuage, comme le suivi de la dérive dans la configuration de leurs actifs en nuage, comporte des lacunes. En revanche, leur changement de posture montre des signes prometteurs : ils automatisent les contrôles de sécurité très tôt dans leur pipeline de développement. Cependant, leur équipe des services de sécurité doit se tenir au fait des capacités natives en nuage des développeurs pour surveiller et sécuriser plus d’API, s’adapter à une chaîne d’approvisionnement des logiciels plus vaste et rester à l’affût de nombreuses nouvelles applications en production.

- Contrairement aux négationnistes, les conservateurs sont retenus par des couches de technologies traditionnelles. Comme les négationnistes, ils ont une efficacité en matière de sécurité inférieure à la moyenne. Ce manque d’efficacité est lié au montant de la dette technique dans laquelle ils sont enlisés et au manque de ressources de sécurité pour protéger leurs organisations.

- Les pragmatistes passent au nuage à un rythme plus lent que la moyenne, mais semblent avancer dans la bonne direction pour mieux sécuriser leur nuage. Ils veillent à ce que leur personnel de sécurité reçoive une formation pour renforcer leurs compétences traditionnelles en matière de sécurité. Cette formation leur permet, par exemple, de connaître les nouvelles façons de se défendre contre les attaquants qui obtiennent un accès initial dans le nuage. Une mise en garde à propos de ces organisations : elles passent à côté des avantages de sécurité liés à l’adoption du nuage, comme la simplification de l’intégration et de l’orchestration pour une meilleure détection des menaces et une meilleure réponse dans l’ensemble des services en nuage.

- Enfin, les stratèges montrent une adoption du nuage supérieure à la moyenne. Ils ont la sécurité en nuage la plus efficace. Ce groupe nous montre les actions qui ont tendance à améliorer la sécurité. Ils ont une approche complète de la cybersécurité qui met l’accent sur la schématisation continue de leur inventaire de services en nuage, d’API et de droits d’accès. Cette approche leur permet de cerner les erreurs de configuration et d’effectuer une meilleure journalisation et une meilleure surveillance pour détecter les menaces rapidement.

Les stratèges et les négationnistes ont investi massivement dans le nuage. Ils y ont transféré plus de données que d’autres organisations, et ont vu leurs entreprises grandir avec succès. La différence entre ces deux groupes repose sur leurs résultats en matière de sécurité : les stratèges sont ceux qui ont connu le moins d’atteintes à leur sécurité et les négationnistes ceux qui en ont connu le plus.

Comment expliquer cette grande différence? Les négationnistes ont adopté une approche native en nuage pour le développement d’applications, mais n’ont pas les capacités de gestion de la sécurité nécessaires pour fonctionner à un débit de code plus élevé ni avec un style d’architecture différent. Ils sont trop centrés sur la technologie, tandis que les stratèges comprennent que la formation du personnel et la solidité des processus sont aussi des éléments essentiels pour rester protégés dans le nuage.

Il convient de mentionner que les stratèges ont également tendance à tirer parti de capacités d’intégration et d’automatisation plus solides dans le nuage; leur sécurité est donc meilleure que ce qui est habituellement possible dans les TI sur place. Ce phénomène aide également à expliquer leur avantage de sécurité par rapport aux autres groupes qui ont été plus lents à adopter l’avantage de sécurité du nuage.

Trois éléments pour un leadership réussi en matière de sécurité en nuage

En comparant les mesures de sécurité en nuage des stratèges qui réussissent et des négationnistes en difficulté, on distingue trois principes clés, sur lesquels il faut constamment agir. Ces trois principes s’alignent étroitement sur les fonctions d’identification et de détection du cadre de cybersécurité NIST.

1. Faites l’inventaire de vos services en nuage

Apprenez à connaître votre surface d’attaque infonuagique en constante évolution en identifiant tous les services en nuage (et les éléments qui en dépendent) que votre entreprise utilise. C’est plus facile à dire qu’à faire, je vous l’accorde. Il s’agit d’un élément fondamental pour l’efficacité de votre sécurité. Malgré tout, il fait défaut à beaucoup d’entreprises. Vous devez non seulement connaître les services en nuage que vos employés utilisent, mais aussi la façon d’y accéder et les données qui y sont stockées. La réalisation de l’inventaire des services en nuage dépasse les capacités de découverte des courtiers en sécurité de l’accès à l’infonuagique (CASB) pour inclure la gestion continue de la surface d’attaque (Attack Surface Management, ASM) et l’analyse de la composition logicielle (ACL). La combinaison de ces solutions permet de schématiser les expositions évidentes et moins évidentes que vous pourriez avoir dans une réalité multinuage.

De plus, tenez compte de votre chaîne d’approvisionnement logicielle : chaque composant, bibliothèque et ensemble qui comprend chaque service en nuage est menacé. Cette multitude de composants logiciels et de vulnérabilités appelée nomenclature de logiciels (software bill of materials, SBOM) nécessite votre attention. Les analyses de composition logicielle peuvent vous aider à documenter chaque dépendance ainsi que les vulnérabilités qui y sont associées.

2. Assurez-vous d’avoir des configurations appropriées

Selon Gartner, les configurations erronées sont responsables de 99 % des atteintes à la sécurité dans le nuage. Ces mauvaises configurations résultent souvent d’erreurs humaines. Les mauvaises configurations, effectuées par inadvertance, peuvent permettre à des pirates informatiques potentiels d’accéder à des données, à des renseignements d’authentification ou à des API ouvertes. Parmi les exemples de mauvaises configurations, on retrouve les accès au stockage exposés, les bases de données non chiffrées, la journalisation désactivée, les comptes inactifs laissés ouverts, etc. Le risque d’erreur de configuration est encore plus élevé si vous utilisez plusieurs nuages, car les options de configuration et les paramètres de sécurité ne sont pas uniformes d’un service à l’autre.

Pour prévenir les erreurs de configuration, les paramètres et l’expertise en matière de services en nuage, d’API, de code, de conteneurs et de modèles doivent être soumis à une évaluation constante. Bien que les compétences nécessaires à cette tâche puissent être difficiles à trouver, surtout en raison de la pénurie continue de talents technologiques au Canada, il existe des outils et des services gérés qui peuvent vous signaler les erreurs de configuration possibles et vous recommander des mesures pour les corriger. Des solutions comme la gestion de la posture de sécurité en nuage (CSPM) et la gestion de la posture de sécurité du logiciel-service (SSPM) vous signalent les erreurs de configuration pour que vous puissiez les repérer plus facilement.

3. Consignez et surveillez

Un inventaire bien défini de services, d’applications, d’API, d’identités et de données comme décrit ci-dessus (no 1) est essentiel pour bien détecter les menaces. Les atteintes à la sécurité doivent être détectées et contenues le plus rapidement possible. Les journaux en nuage sont essentiels à la détection précoce. Pour ce faire, une surveillance continue de vos services en nuage est nécessaire afin de signaler les activités malveillantes et les tentatives d’accès initial dès les premiers signes, où qu’elles se produisent. Mettez l’accent sur les secteurs de détection des intrusions critiques dans le nuage, comme les accès non autorisés et l’utilisation abusive des renseignements d’authentification. De plus, la télémétrie normalement utilisée pour la détection et le triage sur place s’applique aussi dans le nuage.

Pour tirer le meilleur parti de vos ressources et vous assurer que les bons événements de sécurité reçoivent l’attention nécessaire, vous devriez également mettre en place des processus pour trier les alertes et orchestrer les réponses au moyen de guides des stratégies automatisés dans l’ensemble des actifs en nuage. Heureusement, les services en nuage fournissent généralement de nombreux accès pour la journalisation des données des API à cette fin.

L’importance des principes fondamentaux

Au cœur de l’exécution d’une stratégie de sécurité en nuage se trouvent des outils, connus sous le nom de plateforme de protection des applications natives en nuage (CNAPP), qui assurent une surveillance continue des configurations, des droits et des charges de travail en nuage. Ils peuvent vous permettre de visualiser les progrès de votre entreprise vers l’atteinte de ses objectifs dans un éventail de cadres de cybersécurité.

Finalement, le succès de toute stratégie de sécurité en nuage repose sur l’équilibre entre les personnes, les processus et la technologie. Un seul secteur fort ne peut tirer les autres vers le haut. Pour rester protégé, vous devez regarder la situation dans son ensemble et mettre en place vos défenses en conséquence. Utilisez les outils CNAPP pour repérer et corriger les lacunes.

Bien que les pratiques de sécurité en nuage évoluées comme la recherche des menaces soient importantes, il est primordial de « revenir à l’essentiel » à travers les inventaires, la gestion des configurations, la journalisation et la surveillance de tous vos services en nuage.

Vous voulez en avoir la preuve? Jetez un coup d’œil aux expériences des centaines d’organisations canadiennes qui ont prospéré ou qui ont éprouvé des difficultés dans le nuage. En tenant compte des leçons retenues de ceux qui ont réussi, vous pouvez élaborer une stratégie efficace pour mieux protéger vos données, vos charges de travail et votre entreprise.

Comment votre sécurité en nuage se mesure-t-elle à celle de vos pairs canadiens? Découvrez comment les solutions de sécurité en nuage de Bell peuvent aider votre entreprise.